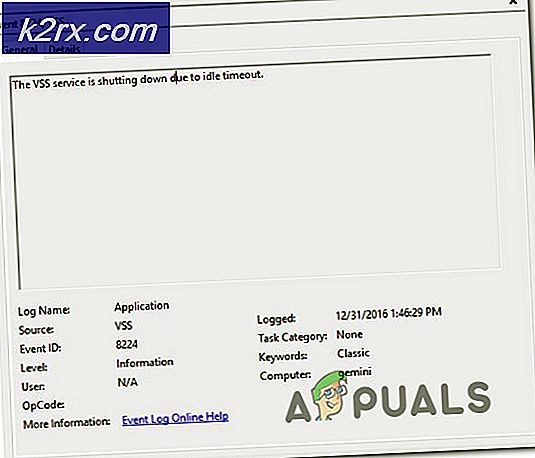

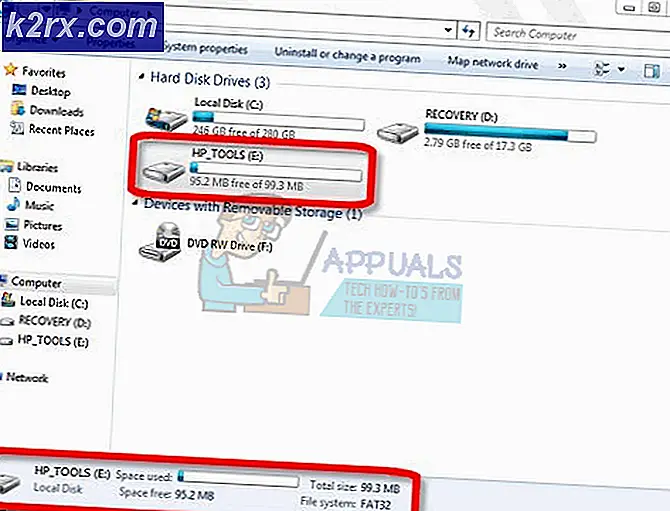

Creditcardgegevens, waaronder persoonlijke gegevens, IP-adressen en andere communicatie die is aangetroffen in veldwerksoftware

Er werd ontdekt dat gevoelige privé- en financiële informatie van honderden creditcardgebruikers was opgeslagen in een onbeveiligde database. De onderzoekers die een eenvoudig scanprogramma gebruikten, ontdekten een database die op het internet beschikbaar was en eigendom is van Fieldwork Software. Schokkend genoeg bevatten de gegevens uitgebreide financiële gegevens van zakelijke klanten. Naast de creditcardgegevens kan andere zeer gevoelige informatie, zoals bijbehorende namen, GPS-tags en zelfs communicatie tussen de klant en de serviceprovider, mogelijk worden geopend en misbruikt. Het verontrustende aspect is dat de scanprojecten die de lekkende database blootlegden vrij eenvoudig te implementeren zijn en steeds vaker worden gebruikt door professionele hackersgroepen om financiële informatie te exploiteren of malware te planten.

Onderzoekers die voor cybersecurity van vpnMentor werkten en die de schijnbaar blootgestelde database van Fieldwork Software ontdekten, boden hun ontdekkingen aan via een blogpost. Het team, bestaande uit Noam Rotem en Ran Locar, gaf aan dat ongeveer 26 GB aan gegevens beschikbaar bleef. Het is duidelijk dat de database niet opzettelijk is blootgesteld. De ontdekking legt echter de gevaren bloot van financiële informatie die misbruikt blijft voor elke groep programmeurs die weten waar ze moeten zoeken, of start een willekeurige zoektocht naar servers of databases die niet goed zijn beveiligd. Interessant is dat de omvang van de gegevens misschien niet groot is, maar de aard van de informatie kan mogelijk worden misbruikt om verschillende grootschalige digitale financiële overvallen te lanceren.

Veldwerksoftware van Anstar had een lekkende database die was beveiligd met slechte beveiligingsprotocollen

vpnMentor cybersecurity-onderzoekers ontdekten de blootgestelde en in wezen beveiligd met slechte beveiligingsprotocollen tijdens een webscanproject. Het lopende project van het bedrijf snuffelt in wezen rond op internet op zoek naar poorten. Deze poorten zijn in wezen gateways naar databases die gewoonlijk op servers worden opgeslagen. Het project maakt deel uit van een initiatief om havens te zoeken en te ontdekken die per ongeluk of onopzettelijk open of onbeveiligd gelaten. Dergelijke poorten kunnen gemakkelijk worden misbruikt om gegevens te schrappen of te verzamelen.

Bij verschillende gelegenheden zijn dergelijke poorten de bron van het lek geworden voor onbedoelde openbaarmaking van gevoelige bedrijfsgegevens. Bovendien zijn er verschillende ondernemende groepen hackers vaak zorgvuldig door de gegevens bladeren en op zoek gaan naar meer mogelijke routes om te exploiteren. E-mail-ID's, telefoonnummers en andere persoonlijke gegevens worden vaak gebruikt om aanvallen uit te voeren die afhankelijk zijn van social engineering. Schijnbaar authenticeren van e-mails en telefoontjes zijn in het verleden gebruikt om slachtoffers ertoe brengen e-mails en kwaadaardige bijlagen te openen.

Veldwerksoftware is in wezen een platform dat bedoeld is voor kleine en middelgrote bedrijven (MKB). De verder beperkte doelmarkt van het bedrijf dat eigendom is van Anstar, zijn MKB-bedrijven die diensten aanbieden aan de deur van klanten. MKB-bedrijven die thuisservices aanbieden, hebben veel informatie en trackingtools nodig om optimaal klantenservicebeheer en klantrelatiebeheer te garanderen. Het platform van Fieldwork is grotendeels cloudgebaseerd. De oplossing biedt bedrijven de mogelijkheid om hun werknemers bij te houden die naar huis bellen. Dit helpt bij het opzetten en onderhouden van CRM-records. Bovendien biedt het platform nog verschillende andere servicefuncties voor klanten, waaronder planning, facturering en betalingssystemen.

De blootgestelde database bevatte financiële en persoonlijke informatie van de zakelijke klanten van Fieldwork Software. Overigens lijkt de omvang van de database met 26 GB vrij klein. De database bevatte echter naar verluidt namen van klanten, adressen, telefoonnummers, e-mails en communicatie tussen gebruikers en klanten. Schokkend genoeg was dit slechts een deel van de database. Andere componenten die zichtbaar bleven, waren onder meer instructies die naar servicemedewerkers waren gestuurd en de foto's van de werklocaties die de medewerkers maakten voor administratie.

Als dat nog niet erg genoeg is, bevatte de database ook gevoelige persoonlijke informatie van de fysieke locaties van de klanten. De informatie omvatte naar verluidt GPS-locaties van klanten, IP-adressen, factuurgegevens, handtekeningen en volledige creditcardgegevens, inclusief kaartnummer, vervaldatum en CVV-beveiligingscode.

https://twitter.com/autumn_good_35/status/1148240266626605056

Terwijl de informatie van de klanten werd onthuld, bleef het eigen platform van Fieldwork Software ook kwetsbaar. Dit komt doordat de database ook automatische inloglinks bevatte die werden gebruikt om toegang te krijgen tot het Fieldwork-serviceportaal. In eenvoudige bewoordingen waren de digitale sleutels tot het back-endsysteem en de administratie van het platform ook aanwezig in de database. Onnodig te zeggen dat kwaadwillende of ondernemende hackers gemakkelijk zonder veel moeite het kernplatform van Fieldwork kunnen binnendringen. Bovendien zou een hacker, eenmaal binnen, het platform gemakkelijk kunnen verstoren en ervoor zorgen dat het zijn reputatie verliest, waarschuwde vpnMentor cybersecurity-onderzoekers,

“Toegang tot het portaal is een bijzonder gevaarlijk stuk informatie. Een slechte actor kan van die toegang profiteren, niet alleen door de gedetailleerde client- en administratieve records die daar zijn opgeslagen te gebruiken. Ze kunnen het bedrijf ook van het account vergrendelen door wijzigingen in de backend aan te brengen.”

Veldwerksoftware handelt snel en stopt met breken:

De onderzoekers van vpnMentor cybersecurity merkten categorisch op dat Fieldwork Software zeer snel handelde en de inbreuk op de beveiliging stopte. In wezen maakte vpnMentor het bestaan van de lekkende database bekend aan Fieldwork voordat deze openbaar werd gemaakt, en de laatste sloot het lek binnen 20 minuten na ontvangst van de e-mail van de onderzoekers.

Toch liepen gedurende een niet nader te noemen tijd, het hele platform van Fieldwork Software, de klantendatabase en ook zijn klanten een hoog risico op penetratie en uitbuiting. Wat zorgwekkend is, is dat de database niet alleen gevoelige digitale informatie bevatte, maar ook informatie over echte of fysieke locaties. Volgens de onderzoekers die het onderzoek hebben uitgevoerd, bevatte de database "afspraaktijden en instructies voor toegang tot gebouwen, inclusief alarmcodes, lockboxcodes, wachtwoorden en beschrijvingen van waar sleutels verborgen waren. " Toegegeven, dergelijke records werden na 30 dagen nadat ze waren gemaakt, opgeschoond, maar toch konden hackers mogelijk aanvallen op fysieke locaties organiseren met dergelijke informatie. Door de locaties van sleutels en toegangscodes te kennen, kunnen aanvallers gemakkelijk de beveiliging binnendringen zonder hun toevlucht te nemen tot geweld of geweld.

De snelle actie van Fieldwork Software is prijzenswaardig, vooral omdat de melding van datalekken vaak gepaard gaat met ernstige kritiek, ontkenning en tegenbeschuldigingen van bedrijfssabotage. Vaker wel dan niet, nemen bedrijven hun eigen zoete tijd om de beveiligingsgaten te dichten. Er zijn geweest nogal wat gevallen waarin bedrijven hebben ronduit ontkend het bestaan van blootgestelde of onbeveiligde databases. Daarom is het bemoedigend om te zien dat bedrijven snel kennis nemen van de situatie en snel handelen.