Hoe u uzelf kunt beschermen tegen zero-day-aanvallen

Als het gaat om de verschillende soorten cyberaanvallen, zijn zero-day-exploits de ergste. Ik ben doodsbang voor ze en hackers zijn er dol op. Bij volledige benutting is het rendement op een zero-day kwetsbaarheid onmeetbaar.

En het enige dat u hoeft te doen, is de kosten van een zero-day-exploit op de zwarte markt controleren om de waarde ervan te begrijpen. In één geval dat werd ontdekt door onderzoekers van een beveiligingsbedrijf genaamd Trustwave, eiste een Russische hacker $ 90.000 voor een kwetsbaarheid voor lokale privilege escalatie (LPE) in Windows.

De exploit werkte op alle versies van Windows en zou een aanvaller in staat stellen om op afstand toegang te krijgen tot het systeem van een slachtoffer en toegang te krijgen tot bronnen die anders niet voor hen beschikbaar zouden zijn.

Afgezien van de zwarte markt, zijn er ook legitieme exploitacquisitiebedrijven die een fortuin betalen voor een zero-day-kwetsbaarheid.

Een van de meer populaire is Zerodium, dat overal tussen de $ 10.000 en $ 2.500.000 kan betalen, afhankelijk van de populariteit en het beveiligingsniveau van het getroffen systeem.

Wat is een zero-day-exploit?

Het is een aanval op systemen die misbruik maakt van kwetsbaarheden die onbekend zijn bij de systeemontwikkelaar en de systeemverkoper.

En dat is wat zero-day-aanvallen zo verwoestend maakt. Vanaf het moment dat de kwetsbaarheid wordt ontdekt tot het moment dat er een oplossing wordt gemaakt, hebben hackers genoeg tijd om systemen te verwoesten.

Omdat de kwetsbaarheid voorheen onbekend was, zal traditionele antivirussoftware ook niet effectief zijn omdat ze de aanval niet als een bedreiging herkennen. Ze vertrouwen op malwarehandtekeningen die al in hun database staan om aanvallen te blokkeren.

Dus de enige keer dat de traditionele antivirussoftware u kan beschermen tegen zero-day-aanvallen, is nadat de hacker een zero-day-malware heeft ontwikkeld en een eerste aanval heeft uitgevoerd.

Maar tegen die tijd is het niet langer een zero-day-dreiging, toch?

Dus, wat raad ik in plaats daarvan aan? Er zijn een aantal stappen die u kunt nemen om uzelf te beschermen tegen zero-day-bedreigingen en we zullen ze allemaal in dit bericht bespreken.

Het begint allemaal met het overschakelen naar een antivirusprogramma van de volgende generatie dat niet afhankelijk is van traditionele methoden om aanvallen te stoppen.

De Stuxnet-aanval

Terwijl we het hebben over zero-day exploits, kan ik jullie vertellen over de grootste en meest briljant uitgevoerde zero-day-aanval. De Stuxnet-aanval.

Het richtte zich op een uraniumfabriek in Iran en was gemaakt om het plan van Iran om kernwapens te maken te saboteren. Aangenomen wordt dat de worm die bij de aanval is gebruikt, een samenwerkingsverband is geweest tussen de regeringen van de VS en Israël en dat er gebruik is gemaakt van vier zero-day-fouten in het Microsoft Windows-besturingssysteem.

Het ongelooflijke van de Stuxnet-aanval is dat het de digitale wereld overstijgt en schade aanricht in de fysieke wereld. Het heeft naar verluidt geleid tot de vernietiging van ongeveer een vijfde van de nucleaire centrifuges van Iran.

Ook was de worm opzettelijk bedoeld in die zin dat hij weinig of geen schade aanrichtte aan computers die niet rechtstreeks met de centrifuges waren verbonden.

Het wordt interessanter. De kerncentrales waren air-gapped, wat betekent dat ze niet rechtstreeks met internet waren verbonden. Wat de aanvallers dus deden, was zich richten op vijf Iraanse organisaties die direct betrokken waren bij het nucleaire project en erop vertrouwen dat ze de worm verspreiden via geïnfecteerde flashdrives.

Er zijn twee varianten van de Stuxnet-worm ontdekt. De eerste werd in 2007 gebruikt en slaagde erin onopgemerkt te blijven totdat de tweede met aanzienlijke verbeteringen in 2010 werd gelanceerd.

De Stuxnet-worm werd uiteindelijk ontdekt, maar alleen omdat hij per ongeluk zijn aanvalsbereik uitbreidde tot buiten de kerncentrale van Natanz.

De Stuxnet-aanval is een voorbeeld van hoe zero-day-kwetsbaarheden onconventioneel kunnen worden misbruikt. Het benadrukt ook de effecten van dit soort aanvallen op bedrijven. Deze omvatten verloren productiviteit, systeemuitval en verlies van vertrouwen in de organisatie.

De meer conventionele manieren waarop zero-day-kwetsbaarheden worden misbruikt, zijn onder meer:

- Om gevoelige gegevens te stelen

- Malware in systemen laden

- Om ongeautoriseerde toegang tot systemen te krijgen

- Gateway voor andere malware

Voorbeelden van zero-day-aanvallen in 2019

Operatie Wizard Opium

Deze zero-day-kwetsbaarheid werd gevonden op Google Chrome en stelde hackers in staat om ongeautoriseerde toegang te krijgen tot het getroffen systeem.

Het eerste exemplaar van de kwetsbaarheid die werd misbruikt, werd ontdekt op een Koreaanse nieuwssite door de beveiligingsoplossingen van Kaspersky.

Hackers hadden de site geïnjecteerd met kwaadaardige code die verantwoordelijk was om te bepalen of lezers die de site bezochten de gerichte versie van Google Chrome gebruikten.

Whatsapp zero-day exploit

Hackers konden misbruik maken van een kwetsbaarheid op WhatsApp waardoor ze spyware in de telefoon van het slachtoffer konden injecteren.

De aanval wordt verondersteld te zijn gepleegd door een Israëlisch bewakingsbedrijf genaamd NSO Group en heeft tot 1400 mensen getroffen.

iOS zero-day exploit

In februari 2019 kwam Ben Hawkes, een beveiligingsingenieur bij Google, via zijn twitter-account openbaar over twee iOS-kwetsbaarheden die hackers misbruikten.

Ze werden allemaal aangepakt in de volgende versie van het besturingssysteem, samen met een andere kwetsbaarheid waardoor gebruikers andere gebruikers konden bespioneren door simpelweg een groepsgesprek te starten.

Android zero-day exploit

Eind 2019 ontdekte het Google Project Zero-team een exploit in Android waardoor aanvallers volledige toegang hadden tot verschillende soorten telefoons, waaronder Pixel, Samsung, Xiaomi en Huawei.

Deze aanvallen hielden ook verband met het Israëlische bedrijf NSO, maar het bedrijf ontkende het.

Zero-day-bedreigingen op slimme thuishubs

Twee ethische medewerkers wonnen een totale prijs van $ 60.000 op de Pwn20wn-hackwedstrijd die jaarlijks wordt gehouden nadat ze met succes een zero-day-kwetsbaarheid op een Amazon Echo hadden uitgebuit.

Ze maakten gebruik van de exploit door het Echo-apparaat te verbinden met een kwaadaardig wifi-netwerk. In de verkeerde handen kan deze exploit worden gebruikt om u te bespioneren of onbewust de controle over uw slimme apparaten in huis te nemen.

Zie je hoe ik opzettelijk voorbeelden gaf van zero-day-aanvallen op verschillende soorten systemen? Dat is om u te bewijzen dat niemand veilig is.

De dreiging is nu nog groter door de toegenomen populariteit van IoT-apparaten die geen gemakkelijke manier bevatten om patches toe te passen. Ontwikkelaars richten zich meer op functionaliteit dan op beveiliging.

Maatregelen die u kunt nemen om uzelf te beschermen tegen zero-day-aanvallen

1. Gebruik Next-Generation Antivirus (NGAV) -oplossingen

In tegenstelling tot traditionele oplossingen vertrouwen NGAV-programma's niet op bestaande databases om malware te detecteren. In plaats daarvan analyseren ze het gedrag van een programma om te bepalen of het de computer schade berokkent.

Om het u gemakkelijker te maken, zal ik aanbevelen om mijn twee beste NGAV-oplossingen te gebruiken.

Beste antivirusprogramma's om uzelf te beschermen tegen zero-day-aanvallen

Ik hou van Bitdefender om een aantal redenen. Ten eerste is het een van de weinige beveiligingsoplossingen die is doorgelicht door AV-Test, een organisatie die beveiligingsoplossingen test en beoordeelt. Meerdere oplossingen beweren geavanceerde detectiemethoden zonder handtekening te gebruiken, maar het is maar een marketingstunt.

Aan de andere kant is bewezen dat Bitdefender 99% van alle zero-day-aanvallen blokkeert en het minste aantal valse positieven heeft geregistreerd in verschillende tests.

Deze antivirusoplossing wordt ook geleverd met een anti-exploit-functie die zich primair richt op mogelijk kwetsbare applicaties en actief elk proces analyseert dat op de applicatie werkt. Als er verdachte activiteit wordt gedetecteerd, kunt u de antivirus configureren om deze automatisch te blokkeren of u kunt ervoor kiezen om op de hoogte te worden gesteld, zodat u de juiste actie kunt kiezen.

Deze antivirus is beschikbaar in verschillende pakketten, afhankelijk van of u deze thuis of op het werk gebruikt.

Norton is een complete beveiligingssuite die u effectief zal begeleiden tegen alle vormen van cyberaanvallen.

De antivirus maakt gebruik van een bestaande database met malware en gedragsanalyse om u te beschermen tegen bekende en onbekende aanvallen.

Het is vooral handig dat Norton wordt geleverd met een Proactive Exploit Protection (PEP) -functie die een extra beschermingslaag toevoegt over de meest kwetsbare applicaties en systemen.

Dit wordt nog versterkt door de Power eraser-tool die uw computer scant en alle risicovolle toepassingen en malware verwijdert die uw computer mogelijk hebben geïnfecteerd.

Een ander indrukwekkend aspect van Norton is dat het een virtuele omgeving creëert waarin het kan testen wat verschillende bestanden doen. Vervolgens wordt machine learning gebruikt om te bepalen of het bestand schadelijk of gezond is.

Norton-antivirus is beschikbaar in vier plannen en elk biedt zijn eigen set functionaliteiten.

2. Windows Defender Exploit Guard

Normaal gesproken ben ik niet iemand die standaard Windows-programma's aanbeveelt, maar de toevoeging van Exploit Guard aan het Windows Defender-beveiligingscentrum heeft mijn besluit verzacht.

Exploit Guard is onderverdeeld in vier hoofdcomponenten om te helpen beschermen tegen verschillende soorten aanvallen. De eerste is het verminderen van het aanvalsoppervlak dat helpt bij het blokkeren van aanvallen op basis van kantoorbestanden, scripts en e-mails.

Het wordt ook geleverd met een netwerkbeveiligingsfunctie die alle uitgaande verbindingen analyseert en elke verbinding verbreekt waarvan de bestemming er verdacht uitziet. Het is in staat om dit te doen door de hostnaam en het IP-adres van de bestemming te analyseren.

Aan de andere kant werkt deze functie alleen als u Microsoft Edge gebruikt om te browsen.

Het andere onderdeel is Controlled Folder Access dat voorkomt dat kwaadaardige processen toegang krijgen tot beveiligde mappen en deze wijzigen.

Ten slotte biedt Exploit Guard beperking van Exploit die samenwerkt met Windows Defender Antivirus en antivirus van derden om de effecten van potentiële exploits op applicaties en systemen te verminderen.

Deze vier componenten hebben de transformatie van Windows Defender van een traditionele antivirus naar een beveiligingsoplossing van de volgende generatie vergemakkelijkt die het gedrag van een proces analyseert om te bepalen of het kwaadaardig is of niet.

Toegegeven, Windows Defender kan de premium beveiligingsoplossingen van derden niet vervangen. Maar het is een leuk alternatief als je een vast budget hebt.

3. Patch regelmatig uw systemen

Als er al een patch is uitgebracht, betekent dit dat de dreiging niet langer zero-day is, omdat de ontwikkelaars op de hoogte zijn van het bestaan ervan.

Het betekent echter ook dat de kwetsbaarheid nu voor het publiek beschikbaar is en dat iedereen met de nodige vaardigheden er misbruik van kan maken.

Om ervoor te zorgen dat de exploit niet tegen u kan worden gebruikt, moet u de patch onmiddellijk toepassen wanneer deze wordt vrijgegeven.

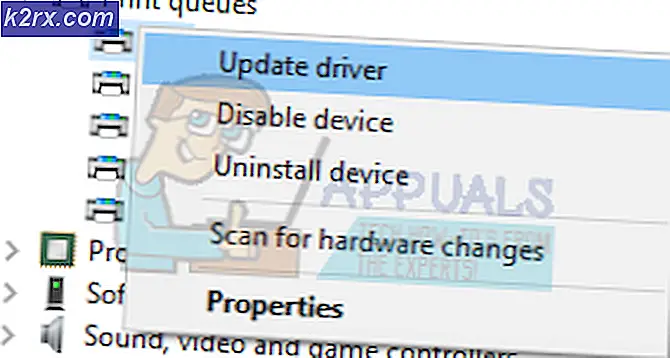

Ik raad je zelfs aan om je systeem zo te configureren dat het actief naar patches scant en deze automatisch toepast als ze worden gevonden. Dit elimineert elke vertraging tussen het moment dat een patch wordt vrijgegeven en het moment waarop deze is geïnstalleerd.