Softwareontwikkelaars en coders zijn gericht op phishingaanvallen voor spionage en ransomware

Ransomware, malware en andere makers van virussen, evenals door de staat gesponsorde cybercriminelen, hebben zich in toenemende mate gericht op grote bedrijven en bedrijven, vooral in de technische industrie. Deze aanhoudende dreigingsgroepen zijn vrij recentelijk zeer selectief geworden over hun doelwitten in plaats van grootschalige aanvallen uit te voeren. Het lijkt erop dat softwareontwikkelaars, codeerders en andere hooggeplaatste werknemers in de technologie-industrie nu de belangrijkste doelwitten zijn voor hackers die cyberaanvallen uitvoeren.

We hebben onlangs gerapporteerd hoe door de staat gesponsorde hackgroepen die worden ingezet om cyberspionage uit te voeren op grote buitenlandse bedrijven het uitvoeren van cyberaanvallen op de kansspelindustrie. Hun tactiek omvatte het doordringen van het ontwikkelingseinde van het spelcreatieproces en vervolgens illegaal verkregen licenties en certificaten te gebruiken om verdere aanvallen uit te voeren. Volgens dezelfde methodologie lijken deze cybercriminelen achter softwareontwikkelaars en codeschrijvers aan te gaan. Door toegang te krijgen tot accounts, logins en andere inloggegevens die hen geprivilegieerde toegang verlenen, kunnen hackers meerdere aanvallen uitvoeren en ook cyberspionage uitvoeren.

Glasswall ‘Augustus 2019 Threat Intelligence Bulletin’ onthult dat softwareontwikkelaars voortdurend worden nagestreefd:

De zojuist uitgebrachte Bulletin over bedreigingsinformatie van augustus 2019 van cyberbeveiligingsbedrijf Glasswall onthult de industrieën die in het vizier van cybercriminelen blijven. Het rapport richt zich primair op phishingaanvallen en geeft aan dat de technologie-industrie nog steeds het meest aangevallen segment blijft. Volgens het rapport is ongeveer de helft van alle kwaadwillende phishing-campagnes gericht op de tech-industrie.

In de meeste gevallen, cybercriminelen die zich richten op de technische industrie willen intellectueel eigendom en andere bedrijfsgevoelige gegevens. De criminelen zijn van plan de gegevens aan hun handlers over te dragen of ze met winst te verkopen op het Dark Web. Er zijn gevallen geweest van grote stapels financieel lonende informatie die is geplaatst voor illegale veilingen. Door de staat gesteunde aanhoudende dreigingsgroepen proberen gegevens te stelen die hun land kunnen helpen bij het bouwen van goedkopere of nepversies van producten die buitenlandse bedrijven nauwgezet hebben ontwikkeld door middel van veel onderzoek en ontwikkeling.

Het is zorgwekkend dat softwareontwikkelaars en andere kernleden van het ontwikkelingsteam op de hoge prioriteitslijst van hackers lijken te staan. Meerdere phishing-aanvallen die afhankelijk zijn van social engineering, worden ingezet om ontwikkelaars te lokken. Zodra hun identiteit en inloggegevens illegaal zijn verkregen, proberen cybercriminelen het netwerk binnen te dringen en toegang te krijgen tot gevoelige informatie.

Hoe worden softwareontwikkelaars en coders aangevallen in de technische wereld?

Softwareontwikkelaars in de technische industrie behoren tot de meest waardevolle activa. Wat nog belangrijker is, ze hebben vaak toegang tot beheerdersrechten op verschillende systemen. Bovendien, aangezien ze betrokken zijn bij de kernontwikkeling van het softwareproduct, moeten softwareontwikkelaars zich zonder beperkingen door de interne cyberspace van het technologiebedrijf verplaatsen. Onnodig toe te voegen, aanvallers die erin slagen toegang te krijgen tot inloggegevens van deze ontwikkelaars, kunnen ook lateraal door netwerken bewegen en toegang krijgen tot hun einddoel, aldus Lewis Henderson, VP bij Glasswall,

“Als je als aanvaller op een beheerderscomputer kunt landen, hebben ze geprivilegieerde toegang en dat is waar de aanvallers op uit zijn. Softwareontwikkelaars hebben die geprivilegieerde toegang tot IP en dat maakt ze interessant.”

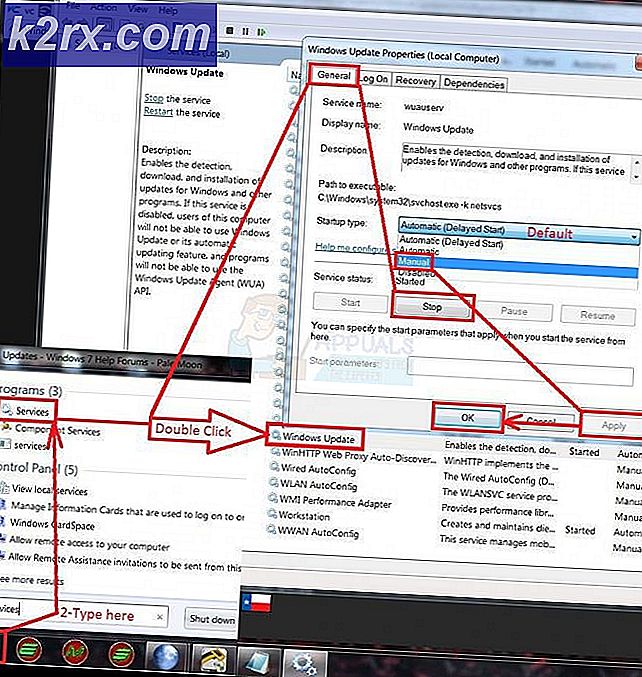

Het lijkt misschien vreemd dat software-ingenieurs ten prooi zouden vallen aan phishing-aanvallen, aangezien ze zich in het hart van de technische wereld bevinden en er kan worden aangenomen dat ze redelijk vertrouwd zijn met dergelijke pogingen. Dat is echter waar cybercriminelen creatief en specifiek worden. In plaats van een grootschalige aanval uit te voeren, zou dat wel kunnen gestopt door antivirussoftware, sturen deze criminelen zorgvuldig opgestelde e-mails en gebruiken ze andere methoden die zorgvuldig zijn ontwikkeld om verdenking te voorkomen. "De slechteriken voeren geen grote wereldwijde campagnes uit; ze doen veel onderzoek. En als we in het proces naar een aanvalsanalyse kijken, zijn veel van de uitgangspunten het verzamelen van informatie, ”Merkte Henderson op.

Cybercriminelen die zich richten op softwareontwikkelaars bezoeken steeds vaker de profielen die deze personen maken op professionele sociale netwerksites zoals LinkedIn. Daarna doen deze hackers zich voor als recruiters en sturen ze speciaal ontworpen berichten naar één persoon in de organisatie waartoe ze toegang willen krijgen. Aanvallers voeren achtergrondcontroles uit om de vaardigheden van hun doelwitten te bepalen. Simpel gezegd, de aanvallers maken routinematig gebruik van de informatie over specifieke vaardigheden en interesses van hun potentiële slachtoffer en creëren een zeer aangepaste phishing-e-mail en andere communicatie, merkte Henderson op,

“Het kan een vacature in pdf zijn, waarin staat dat ze weten dat u in de branche werkt en dat dit uw vaardigheden zijn omdat ze u hebben opgezocht op LinkedIn. Ze proberen mensen te verleiden door middel van social engineering en phishing, in een behoorlijk dodelijke combinatie.”

Het beoogde slachtoffer hoeft alleen het besmette PDF-bestand te openen dat is geladen met kwaadaardige code. Er zijn er verschillende geweest infiltraties veroorzaakt door het openen van dergelijke e-mails en bestanden. Beheerders proberen voortdurend werknemers voor te lichten over de veiligheidsprotocollen voor het openen van dergelijke verdachte bestanden en het indienen van hetzelfde voor analyse.