Stealthy Trojan Malware die gratis beschikbaar is op het Dark Web kan aanleiding geven tot phishingaanvallen om financiële winsten

Trojaanse malware is vaak in trek bij kwaadwillende aanvallers. Meestal worden krachtige Remote Access Trojans (RAT) verkocht voor mooie bedragen, maar een nieuwe versie van een krachtige vorm van Trojan-malware die onlangs op het Dark Web is opgedoken, is gratis beschikbaar, ontdekte een cyberbeveiligingsbedrijf. Deskundigen waarschuwen dat deze aangepaste versie van een oude maar nog steeds effect-malware aanleiding kan geven tot een groot aantal grof uitgevoerde aanvallen. Simpel gezegd, zelfs aanvallers met zeer beperkte kennis en technische vaardigheden zouden gemakkelijk de nieuwe versie van de RAT-malware kunnen vormen voor hun eigen aanvallen.

Beveiligingsonderzoekers van LMNTRIX Labs hebben onlangs ontdekt dat een nieuwe variant van een krachtige vorm van Trojan-malware gratis op het Dark Web wordt aangeboden. Hoewel de oorspronkelijke malware vrij oud is, kunnen de codes en hacks nog steeds met succes worden geïmplementeerd. In wezen zouden malware-ontwerpers, zelfs met basiskennis, krachtige virussen kunnen bouwen of eenvoudigweg een geavanceerde phishing-aanval kunnen opzetten die afhankelijk is van RAT-malware. De aanvallen die op de oude Trojan-malware vertrouwen, zouden worden uitgevoerd met monetaire winst als belangrijkste agenda. De veelzijdige malware kan wachtwoorden, bankgegevens en andere persoonlijke informatie stelen. Over de mogelijke piek in bedreigingen gesproken, zei Arannya Mukerjee, een senior onderzoeker naar bedreigingen bij LMNTRIX Labs.

“Malware-auteurs geven tegenwoordig de voorkeur aan gebruiksvriendelijke interfaces, omdat het hen helpt bij het schrijven en bijwerken van code, en het RAT efficiënter gebruikt. Deze eenvoudige interface verlaagt ook de toegangsdrempel voor potentiële hackers, zodat zelfs amateurs een aanval kunnen starten. “Elke keer dat een exploitkit of RAT-kit gratis beschikbaar wordt gesteld, leidt dit tot een explosie van campagnes die de malware gebruiken. We verwachten zeker dat er in de toekomst meer spin-offversies van de NanoCore RAT zullen komen, en voorspellen dat de meeste nieuwere versies nog steeds op maat gemaakt zullen worden voor amateurhackers. "

Nieuwe versie van NanoCore RAT gratis beschikbaar op het donkere web:

NanoCore RAT (Remote Access Trojan) is een vrij oude malware. Het dook voor het eerst op in 2013, maar wordt verrassend genoeg nog steeds als vrij krachtig en effectief beschouwd om de beveiliging te omzeilen en toegang te krijgen tot gevoelige informatie. In de beginperiode verkochten bedreigingsmakelaars de NanoCore RAT voor ongeveer $ 25. Interessant is dat de makers van de malware hetzelfde bleven verbeteren met nieuwe functies. In de loop der jaren zijn er verschillende versies van de veelzijdige groep hacktools online beschikbaar gekomen. Onderzoekers die proberen de nieuwste bedreigingen te doorzoeken, zijn een nieuwe variant tegengekomen met aanvullende, gevaarlijkere mogelijkheden. Wat nog zorgwekkender is, is het feit dat de nieuwste en nog krachtigere versie van NanoCore RAT gratis beschikbaar is op een forum dat wordt gehost op het Dark Web.

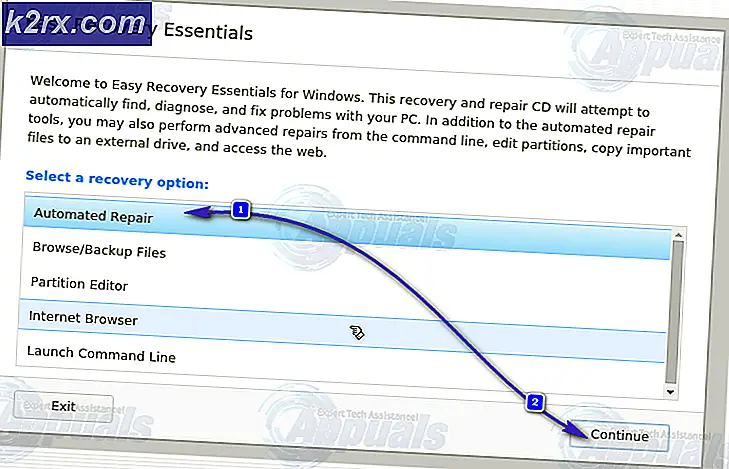

De onderzoekers van LMNTRIX Labs konden NanoCore v1.2.2 openen en downloaden. De RAT is effectief op pc's met Windows OS en kan wachtwoorden stelen, keylogging uitvoeren en in het geheim audio- en videobeelden opnemen met behulp van de webcam. Simpel gezegd, de aanvallers kunnen volledig heimelijk administratieve controle krijgen over de computer van het slachtoffer en meerdere tactieken gebruiken om informatie te verkrijgen.

De NanoCore RAT is een geavanceerde malware die specifiek is ontworpen om detectie te voorkomen en toch bevoorrechte toegang te krijgen tot de belangrijke componenten van de pc, zoals microfoon en webcam. Interessant is dat het virus, dankzij de diepe penetratie van de RAT, zelfs het LED-lampje naast de webcam kan manipuleren en aangeeft of het aan het opnemen is. Enkele van de andere mogelijkheden van de NanoCore RAT zijn ook behoorlijk zorgwekkend. De malware kan de machine op afstand afsluiten of opnieuw opstarten. Het kan de muis op afstand bedienen, webpagina's openen en nog veel meer functies uitvoeren. Simpel gezegd, de aanvaller krijgt in wezen de mogelijkheid om de machine te gebruiken alsof het zijn eigen machine is. De succesvolle implementatie van de NanoCore RAT maakt eenvoudige exploitatie van de gecompromitteerde machine mogelijk om persoonlijke informatie, wachtwoorden en betalingsgegevens te stelen.

Hoe wordt NanoCore RAT gedistribueerd?

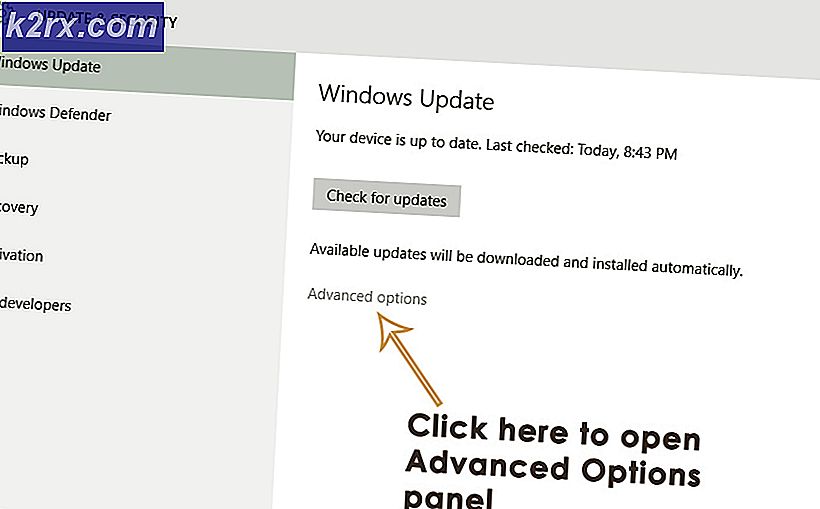

Gelijkwaardig aan de meeste hackpogingen, vertrouwen aanvallers die de NanoCore RAT gebruiken op phishing-aanvallen via e-mail. Zoals we eerder hadden gemeld, gebruiken aanvallers zorgvuldig opgestelde e-mails die legitiem lijken. Deze e-mails beweren facturen of inkooporders te bevatten in de vorm van bijlagen. Met een hoog niveau van verfijningkunnen aanvallers slachtoffers ertoe brengen op deze besmette bestanden te klikken.

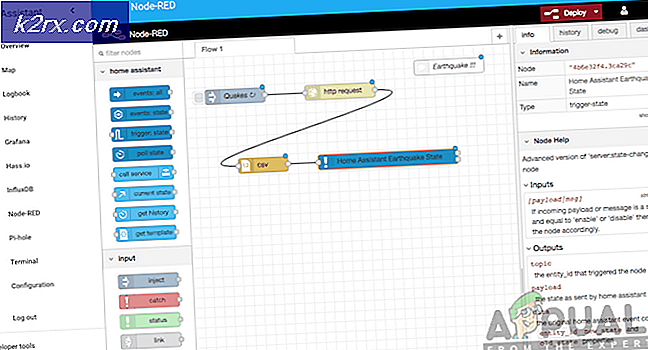

Wat nog zorgwekkender is, is het niveau van verfijning en gemak dat wordt geleverd bij het gebruik van de NanoCore RAT. Aanvallers die de malware gebruiken, hebben toegang tot een verrassend gebruiksvriendelijke interface om hun activiteiten te beheren. Hierdoor kunnen zelfs laagopgeleide aanvallers hun eigen phishingaanvallen lanceren. Terwijl het succes infectiegraad is mogelijk niet hoogis het enorme aantal aanslagen op zich al zorgwekkend. Hoewel er meerdere kunnen zijn gemakkelijk gedetecteerd en ontwapend, zelfs enkelen die toegang krijgen tot het systeem kunnen behoorlijk schadelijk zijn, observeer experts.