Nieuwe malware bevestigt gebruikersactiviteit voordat achterdeur wordt misbruikt om cyberspionage uit te voeren

Cybersecuritybedrijf ESET heeft ontdekt dat een bekende en ongrijpbare hackgroep stilletjes malware implementeert die een aantal specifieke doelen heeft. De malware maakt gebruik van een achterdeur die in het verleden met succes onder de radar is gegaan. Bovendien voert de software een aantal interessante tests uit om er zeker van te zijn dat deze zich richt op een actief gebruikte computer. Als de malware geen activiteit detecteert of niet tevreden is, wordt deze gewoon afgesloten en verdwijnt om een optimale stealth te behouden en mogelijke detectie te omzeilen. De nieuwe malware is op zoek naar belangrijke persoonlijkheden binnen de staatsoverheid. Simpel gezegd, de malware gaat over de hele wereld achter diplomaten en overheidsdiensten aan

De Ke3chang geavanceerde persistente dreigingsgroep lijkt weer opgedoken te zijn met een nieuwe gerichte hackcampagne. De groep lanceert en beheert met succes cyberspionagecampagnes sinds minstens 2010. De activiteiten en exploits van de groep zijn behoorlijk efficiënt. In combinatie met de beoogde doelen lijkt het erop dat de groep wordt gesponsord door een land. De nieuwste soort malware die is ingezet door de Ke3chang groep is behoorlijk geavanceerd. Eerder geïmplementeerde trojans voor externe toegang en andere malware waren ook goed ontworpen. De nieuwe malware gaat echter verder dan blinde of massale infectie van de beoogde machines. In plaats daarvan is zijn gedrag vrij logisch. De malware probeert de identiteit van het doelwit en de machine te bevestigen en te verifiëren.

Cybersecurity-onderzoekers bij ESET identificeren nieuwe aanvallen door Ke3chang:

De Ke3chang-groep voor geavanceerde aanhoudende dreigingen, actief sinds minstens 2010, wordt ook geïdentificeerd als APT 15. Het populaire Slowaakse antivirus-, firewall- en andere cyberbeveiligingsbedrijf ESET heeft bevestigde sporen en bewijzen van de activiteiten van de groep geïdentificeerd. ESET-onderzoekers beweren dat de Ke3chang-groep zijn beproefde technieken gebruikt. De malware is echter aanzienlijk bijgewerkt. Bovendien probeert de groep deze keer een nieuwe achterdeur te exploiteren. De voorheen onontdekte en niet-gerapporteerde achterdeur wordt voorlopig Okrum genoemd.

ESET-onderzoekers gaven verder aan dat hun interne analyse aangeeft dat de groep achter diplomatieke instanties en andere overheidsinstellingen aan gaat. Overigens is de Ke3chang-groep uitzonderlijk actief geweest in het voeren van geavanceerde, gerichte en hardnekkige cyberspionagecampagnes. Traditioneel ging de groep achter overheidsfunctionarissen en belangrijke persoonlijkheden aan die met de overheid werkten. Hun activiteiten zijn waargenomen in landen in Europa en Midden- en Zuid-Amerika.

ESET's interesse en focus blijven op de Ke3chang-groep, omdat de groep behoorlijk actief is in het thuisland van het bedrijf, Slowakije. Andere populaire doelwitten van de groep zijn echter België, Kroatië en Tsjechië in Europa. Het is bekend dat de groep het doelwit was van Brazilië, Chili en Guatemala in Zuid-Amerika. De activiteiten van de Ke3chang-groep geven aan dat het een door de staat gesponsorde hackgroep kan zijn met krachtige hardware en andere softwaretools die niet beschikbaar zijn voor gewone of individuele hackers. Vandaar dat ook de nieuwste aanvallen deel kunnen uitmaken van een langdurige campagne om inlichtingen te verzamelen, merkte Zuzana Hromcova, een onderzoeker bij ESET op, "Het belangrijkste doel van de aanvaller is hoogstwaarschijnlijk cyberspionage, daarom hebben ze deze doelen geselecteerd."

Hoe werken de Ketrican Malware en Okrum Backdoor?

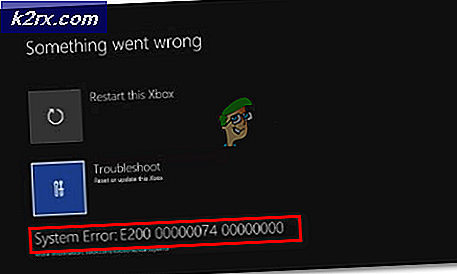

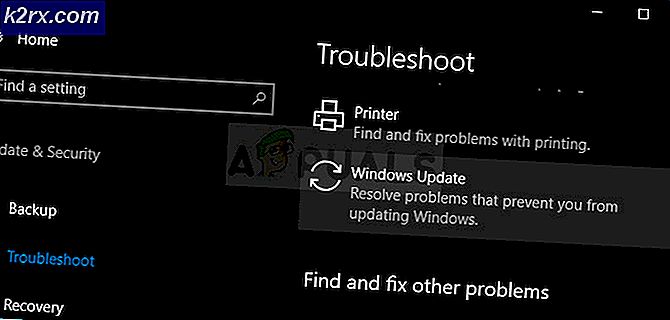

De Ketrican-malware en Okrum-achterdeur zijn behoorlijk geavanceerd. Beveiligingsonderzoekers onderzoeken nog steeds hoe de achterdeur op de beoogde machines is geïnstalleerd of gevallen. Hoewel de verspreiding van de Okrum-achterdeur een mysterie blijft, is de werking ervan nog fascinerender. De Okrum-achterdeur voert enkele softwaretests uit om te bevestigen dat deze niet in een sandbox draait, wat in wezen een veilige virtuele ruimte is die beveiligingsonderzoekers gebruiken om het gedrag van kwaadaardige software te observeren. Als de lader geen betrouwbare resultaten krijgt, stopt hij zichzelf gewoon om detectie en verdere analyse te vermijden.

De methode van de Okrum-achterdeur om te bevestigen dat het werkt op een computer die in de echte wereld werkt, is ook best interessant. De lader of achterdeur activeert het pad om de daadwerkelijke lading te ontvangen nadat er minstens drie keer op de linkermuisknop is geklikt. Onderzoekers geloven dat deze bevestigingstest in de eerste plaats wordt uitgevoerd om ervoor te zorgen dat de achterdeur werkt op echte, functionerende machines en niet op virtuele machines of sandbox.

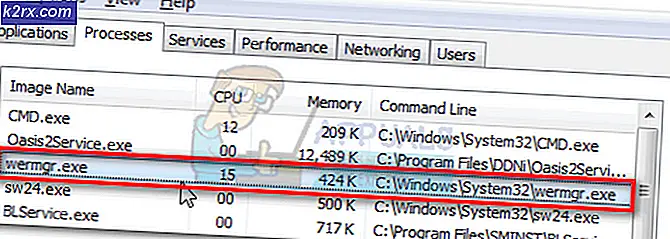

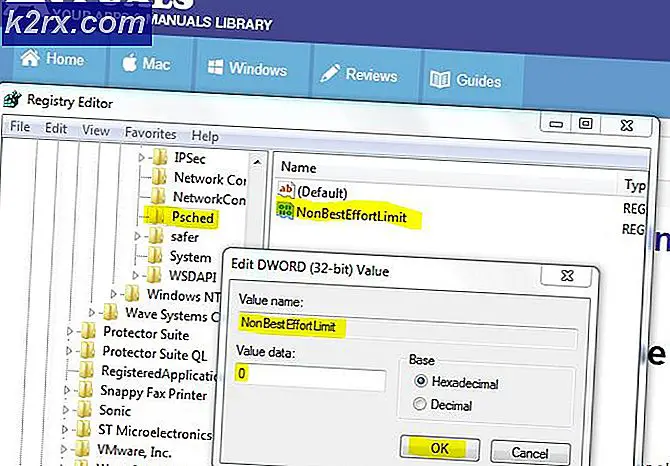

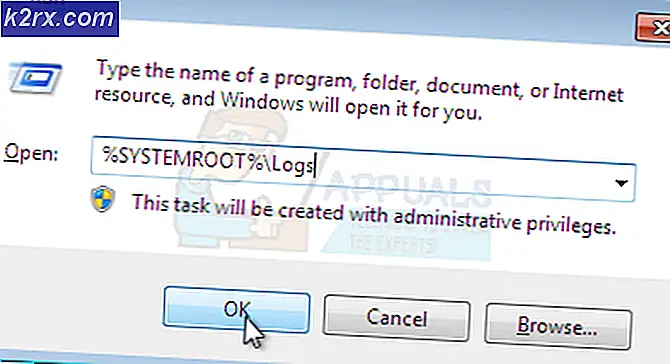

Zodra de lader tevreden is, verleent de Okrum-achterdeur zichzelf eerst volledige beheerdersrechten en verzamelt informatie over de geïnfecteerde machine. Het bevat informatie zoals computernaam, gebruikersnaam, host-IP-adres en welk besturingssysteem is geïnstalleerd. Daarna vraagt het om extra tools. De nieuwe Ketrican-malware is ook behoorlijk geavanceerd en biedt meerdere functionaliteiten. Het heeft zelfs een ingebouwde downloader en een uploader. De upload-engine wordt gebruikt om heimelijk bestanden te exporteren. De downloader-tool binnen de malware kan om updates vragen en zelfs complexe shell-opdrachten uitvoeren om diep in de hostcomputer door te dringen.

ESET-onderzoekers hadden eerder opgemerkt dat de Okrum-achterdeur zelfs aanvullende tools zoals Mimikatz zou kunnen inzetten. Deze tool is in wezen een stealth keylogger. Het kan toetsaanslagen waarnemen en registreren, en proberen inloggegevens van andere platforms of websites te stelen.

Overigens hebben onderzoekers verschillende overeenkomsten opgemerkt in de commando's die de Okrum-achterdeur en de Ketrican-malware gebruiken om de beveiliging te omzeilen, verhoogde privileges te verlenen en andere illegale activiteiten uit te voeren. De onmiskenbare gelijkenis tussen de twee heeft ertoe geleid dat de onderzoekers geloven dat de twee nauw verwant zijn. Als dat geen sterk genoeg verband is, waren beide software gericht op dezelfde slachtoffers, merkte Hromcova op, “We begonnen de punten met elkaar te verbinden toen we ontdekten dat de Okrum-achterdeur werd gebruikt om een Ketrican-achterdeur te laten vallen, samengesteld in 2017. Bovendien , ontdekten we dat sommige diplomatieke entiteiten die werden getroffen door de Okrum-malware en de Ketrican-backdoors van 2015 ook werden getroffen door Ketrican-backdoors uit 2017. "

De twee verwante stukjes kwaadaardige software die jaren uit elkaar liggen, en de aanhoudende activiteiten van de Ke3chang advanced persistent threat group geven aan dat de groep trouw is gebleven aan cyberspionage. ESET heeft er vertrouwen in, de groep heeft zijn tactieken verbeterd en de aard van de aanvallen is steeds verfijnder en efficiënter geworden. De cybersecurity-groep legt de exploits van de groep al lange tijd vast en houdt een gedetailleerd analyserapport bij.

Vrij recent berichtten we over hoe een hackgroep zijn andere illegale online activiteiten had opgegeven en begon zich te concentreren op cyberspionage. Het is vrij waarschijnlijk dat hackersgroepen betere vooruitzichten en beloningen kunnen vinden in deze activiteit. Nu door de staat gesponsorde aanvallen toenemen, kunnen schurkenregeringen ook in het geheim de groepen steunen en hun gratie aanbieden in ruil voor waardevolle staatsgeheimen.