Antivirus ESET ontdekt aanvallers die de recente zero-day kwetsbaarheid van Windows OS misbruikten om cyberspionage uit te voeren

Makers van populaire antivirus- en digitale beveiligingssoftware ESET hebben de aanvallers ontdekt die misbruik maakten van een recente zero-day-kwetsbaarheid in Windows OS. Aangenomen wordt dat de hackgroep achter de aanval cyberspionage uitvoert. Interessant genoeg is dit niet een typisch doelwit of een typische methodologie van de groep die de naam ‘Buhtrap’ draagt, en daarom geeft de exploitatie sterk aan dat de groep mogelijk gedraaid heeft.

De Slowaakse antivirusmaker ESET heeft bevestigd dat een hackergroep, bekend als Buhtrap, achter een recente zero-day-kwetsbaarheid van Windows OS zit die in het wild werd uitgebuit. De ontdekking is nogal interessant en zorgwekkend omdat de activiteiten van de groep een paar jaar geleden ernstig werden beperkt toen de kernsoftwarecodebase online werd gelekt. De aanval maakte naar verluidt gebruik van een zojuist opgelost Windows OS zero-day-kwetsbaarheid om cyberspionage uit te voeren. Dit is zeker een zorgwekkende nieuwe ontwikkeling, vooral omdat Buhtrap nooit interesse heeft getoond in het extraheren van informatie. De primaire activiteiten van de groep waren het stelen van geld. Toen Buhtrap nog zeer actief was, waren de primaire doelen van Buhtrap financiële instellingen en hun servers. De groep gebruikte zijn eigen software en codes om de veiligheid van banken of zijn klanten in gevaar te brengen om geld te stelen.

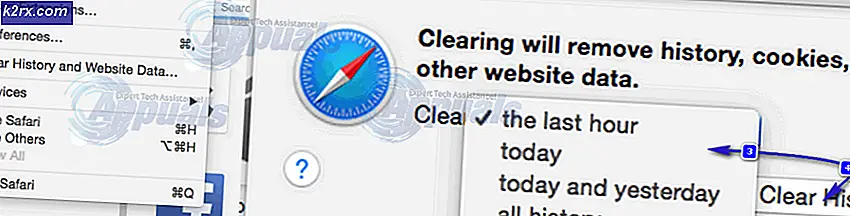

Overigens heeft Microsoft zojuist een patch uitgegeven om de zero-day Windows OS-kwetsbaarheid te blokkeren. Het bedrijf had de bug geïdentificeerd en getagd met CVE-2019-1132. De patch was onderdeel van het Patch Tuesday-pakket van juli 2019.

Buhtrap draait om cyberspionage:

De ontwikkelaars van ESET hebben de betrokkenheid van Buhtrap bevestigd. Bovendien heeft de antivirusmaker er zelfs aan toegevoegd dat de groep betrokken was bij het uitvoeren van cyberspionage. Dit druist volledig in tegen eerdere exploits van Buhtrap. ESET is overigens op de hoogte van de laatste activiteiten van de groep, maar heeft de doelstellingen van de groep niet bekendgemaakt.

Interessant is dat verschillende beveiligingsinstanties herhaaldelijk hebben aangegeven dat Buhtrap geen door de staat gesponsord hackerspak is. Beveiligingsonderzoekers zijn ervan overtuigd dat de groep voornamelijk vanuit Rusland opereert. Het wordt vaak vergeleken met andere gerichte hackgroepen zoals Turla, Fancy Bears, APT33 en de Equation Group. Er is echter één cruciaal verschil tussen Buhtrap en andere. De groep komt zelden boven water of neemt openlijk de verantwoordelijkheid voor zijn aanvallen. Bovendien waren haar primaire doelen altijd financiële instellingen geweest en ging de groep op zoek naar geld in plaats van naar informatie.

Buhtrap dook voor het eerst op in 2014. De groep werd bekend nadat het veel Russische bedrijven had aangegrepen. Deze bedrijven waren vrij klein van omvang en daarom leverden de overvallen niet veel lucratieve opbrengsten op. Maar met succes, de groep begon zich te richten op grotere financiële instellingen. Buhtrap ging achter relatief goed bewaakte en digitaal beveiligde Russische banken aan. Een rapport van Group-IB geeft aan dat de Buhtrap-groep erin geslaagd is weg te komen met meer dan $ 25 miljoen. In totaal heeft de groep met succes een inval gedaan bij ongeveer 13 Russische banken, beweerde beveiligingsbedrijf Symantec. Interessant is dat de meeste digitale overvallen met succes werden uitgevoerd tussen augustus 2015 en februari 2016. Met andere woorden, Buhtrap slaagde erin om ongeveer twee Russische banken per maand te exploiteren.

De activiteiten van de Buhtrap-groep stopten plotseling nadat hun eigen Buhtrap-achterdeur, een ingenieus ontwikkelde combinatie van softwaretools, online opdook. Uit rapporten blijkt dat een paar leden van de groep zelf de software mogelijk hebben gelekt. Terwijl de activiteiten van de groep abrupt stopten, zorgde de toegang tot de krachtige set softwaretools ervoor dat verschillende kleine hackgroepen konden floreren. Met behulp van de reeds geperfectioneerde software begonnen veel kleine groepen hun aanvallen uit te voeren. Het grootste nadeel was het enorme aantal aanvallen dat plaatsvond met behulp van de Buhtrap-achterdeur.

Sinds het lek van de Buhtrap-achterdeur is de groep actief bezig geweest met het uitvoeren van cyberaanvallen met een heel andere bedoeling. ESET-onderzoekers beweren echter dat ze de groepstactieken al sinds december 2015 hebben zien veranderen. Blijkbaar begon de groep zich te richten op overheidsinstanties en -instellingen, merkte ESET op: "Het is altijd moeilijk om een campagne toe te schrijven aan een bepaalde actor wanneer hun tools 'broncode is gratis beschikbaar op internet. Aangezien de verschuiving van doelen echter plaatsvond vóór het lek van de broncode, beoordelen we met groot vertrouwen dat dezelfde mensen achter de eerste Buhtrap-malwareaanvallen op bedrijven en banken ook betrokken zijn bij het aanvallen van overheidsinstellingen. "

ESET-onderzoekers konden de hand van de Buhtrap claimen bij deze aanvallen omdat ze patronen konden identificeren en verschillende overeenkomsten ontdekten in de manier waarop aanvallen werden uitgevoerd. "Hoewel er nieuwe tools aan hun arsenaal zijn toegevoegd en updates zijn toegepast op oudere, zijn de tactieken, technieken en procedures (TTP) die in de verschillende Buhtrap-campagnes worden gebruikt in al die jaren niet drastisch veranderd."

Buhtrap een zero-day-kwetsbaarheid in Windows OS gebruiken die op het dark web kan worden gekocht?

Het is interessant om op te merken dat de Buhtrap-groep een kwetsbaarheid gebruikte in het Windows-besturingssysteem die vrij nieuw was. Met andere woorden, de groep implementeerde een beveiligingsfout die gewoonlijk wordt getagd met 'zero-day'. Deze gebreken zijn meestal niet gepatcht en niet gemakkelijk verkrijgbaar. Overigens heeft de groep al eerder gebruik gemaakt van beveiligingslekken in het Windows OS. Ze vertrouwden echter meestal op andere hackergroepen. Bovendien hadden de meeste exploits patches die door Microsoft waren uitgegeven. Het is vrij waarschijnlijk dat de groep zoekopdrachten heeft uitgevoerd op zoek naar niet-gepatchte Windows-machines om te infiltreren.

Dit is de eerste bekende instantie waarin Buhtrap-operators een niet-gepatchte kwetsbaarheid gebruikten. Met andere woorden, de groep maakte gebruik van echte zero-day-kwetsbaarheid binnen Windows OS. Omdat de groep duidelijk niet over de nodige vaardigheden beschikte om de beveiligingsfouten te ontdekken, zijn onderzoekers er sterk van overtuigd dat de groep hetzelfde heeft gekocht. Costin Raiu, die het wereldwijde onderzoeks- en analyseteam bij Kaspersky leidt, gelooft dat de zero-day-kwetsbaarheid in wezen een "misbruik van privilege" -fout is die wordt verkocht door een exploitmakelaar die bekend staat als Volodya. Deze groep heeft een geschiedenis met het verkopen van zero-day-exploits aan zowel cybercriminaliteit als natiestaten.

Er gaan geruchten dat Buhtrap's spil naar cyberspionage beheerd zou kunnen zijn door de Russische inlichtingendienst. Hoewel niet onderbouwd, kan de theorie juist zijn. Het is mogelijk dat de Russische inlichtingendienst Buhtrap heeft gerekruteerd om voor hen te spioneren. De spil kan onderdeel zijn van een deal om de overtredingen van de groep in het verleden te vergeven in plaats van gevoelige bedrijfs- of overheidsgegevens. Aangenomen wordt dat de Russische inlichtingendienst in het verleden zulke grootschalige activiteiten heeft georganiseerd via hackgroepen van derden. Beveiligingsonderzoekers hebben beweerd dat Rusland regelmatig maar informeel getalenteerde individuen rekruteert om te proberen door te dringen in de veiligheid van andere landen.

Interessant is dat in 2015 werd aangenomen dat Buhtrap betrokken was bij cyberspionageoperaties tegen regeringen. Regeringen van Oost-Europese en Centraal-Aziatische landen hebben routinematig beweerd dat Russische hackers bij verschillende gelegenheden hebben geprobeerd hun beveiliging binnen te dringen.