Microsoft verstuurt beveiligingspatches voor ‘niet-ondersteunde’ Windows 7 en alle oudere versies van Internet Explorer

Microsoft Windows 7 en Internet Explorer hebben officieel het gratis ondersteuningsvenster verlaten, maar de platforms blijven patches ontvangen voor kritieke beveiligingsproblemen die steeds weer opduiken. Het bedrijf heeft zojuist een beveiligingspatch verzonden om pc's te beschermen tegen een actief uitgebuite JavaScript-engine-bug. Door de beveiligingsfout kan een externe aanvaller mogelijk willekeurige code uitvoeren in de context van de huidige gebruiker.

Microsoft heeft een belangrijke beveiligingspatch verzonden, niet alleen voor het Windows 7-besturingssysteem, maar ook voor meerdere versies van Internet Explorer. Terwijl Windows 7 lang werd vervangen door Windows 8 en door Windows 10, werd IE vervangen door Microsoft Edge. Ondanks dat de twee platforms zijn officieel buiten het bereik van gratis ondersteuning, Heeft Microsoft routinematig uitzonderingen gemaakt en patches verzonden om aan te sluiten mazen in de beveiliging die mogelijk kunnen worden misbruikt om administratieve controle over te nemen of code op afstand uit te voeren.

Microsoft herstelt nieuwe en actief misbruikte beveiligingsfout in IE op Windows 7 OS:

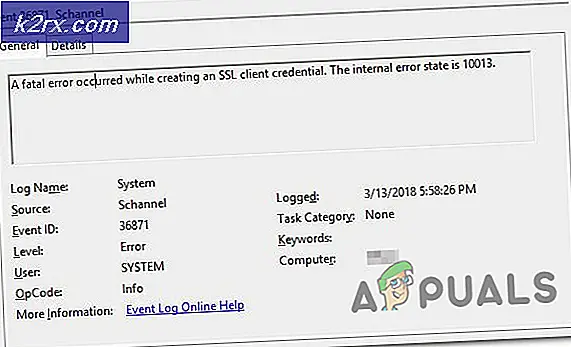

Een nieuw ontdekte en actief misbruikte beveiligingsbug is met succes gepatcht door Microsoft. Het beveiligingsprobleem, officieel getagd als CVE-2020-0674, werd in het wild uitgebuit. Microsoft heeft meer details over de fout gegeven. De officiële beschrijving van CVE-2020-0674 luidt als volgt:

Er bestaat een beveiligingslek met betrekking tot het uitvoeren van externe code door de manier waarop de script-engine objecten in het geheugen in Internet Explorer verwerkt. Het beveiligingslek kan het geheugen zodanig beschadigen dat een aanvaller willekeurige code kan uitvoeren in de context van de huidige gebruiker. Een aanvaller die misbruik weet te maken van het beveiligingslek, kan dezelfde gebruikersrechten krijgen als de huidige gebruiker. Als de huidige gebruiker is aangemeld met beheerdersrechten, kan een aanvaller die misbruik weet te maken van het beveiligingslek, de controle krijgen over een getroffen systeem. Een aanvaller kan dan programma's installeren; gegevens inzien, wijzigen of verwijderen; of maak nieuwe accounts met volledige gebruikersrechten.

In het geval van een aanval vanaf het web kan de aanvaller beschikken over een speciaal vervaardigde website die is ontworpen om het beveiligingslek via Internet Explorer te misbruiken, en vervolgens een gebruiker ertoe overhalen de website te bekijken. Een aanvaller zou ook een ActiveX-besturingselement kunnen insluiten dat is gemarkeerd als "veilig voor initialisatie" in een toepassing of Microsoft Office-document dat de IE-rendering-engine host. De aanvaller kan ook profiteren van gecompromitteerde websites en websites die door gebruikers verstrekte inhoud of advertenties accepteren of hosten. Deze websites kunnen speciaal vervaardigde inhoud bevatten die misbruik kan maken van het beveiligingslek.

De beveiligingsupdate lost het beveiligingslek op door te wijzigen hoe de script-engine objecten in het geheugen verwerkt.

Hoe moeten gebruikers van Windows 7 en Internet Explorer zichzelf beschermen tegen het nieuw ontdekte beveiligingslek?

De nieuw ontdekte beveiligingsfout in Internet Explorer is verrassend eenvoudig uit te voeren. De exploit kan worden geactiveerd via elke toepassing die HTML kan hosten, zoals een document of pdf. Hoewel Windows 7- en IE-gebruikers het meest kwetsbaar zijn, worden zelfs Windows 8.1- en Windows 10-gebruikers het doelwit. Naast deze Windows OS-versies brengt Microsoft een patch uit voor Windows Server 2008, 2012 en 2019.

Het is vrij waarschijnlijk dat Microsoft een niet-optionele update van de beveiligingspatch heeft uitgegeven om het beveiligingsprobleem te verhelpen. Bovendien heeft Microsoft alle gebruikers van Windows 7 en Windows 8.1 OS dringend aangespoord om te upgraden naar Windows 10. Het bedrijf heeft nog steeds de gratis upgrade naar Windows 10 toegestaan.

Microsoft heeft bood beveiligingspatches aan voor dergelijke niet-ondersteunde platforms in het verleden. Bovendien biedt het bedrijf de verlengde beveiligingsupdate of het ESU-programma aan. Het wordt echter sterk aanbevolen om op zijn vroegst naar Windows 10 te upgraden.