Microsoft geeft patches uit voor kritieke zero-day-exploits in Defender en Internet Explorer die momenteel ‘actief’ worden gebruikt door cybercriminelen

Microsoft heeft uitgegeven out-of-band beveiligingspatches om twee beveiligingsproblemen op te lossen die "actief werden uitgebuit" door cybercriminelen. Deze fixes verhelpen Zero-Day-beveiligingsfouten die op afstand zouden kunnen optreden administratieve privileges en verhoogde controleniveaus naar de computers van de slachtoffers. Hoewel een van de tekortkomingen bestond in de meest recente versies van Internet Explorer, was de andere binnen Microsoft Defender. De beveiligingsproblemen zijn officieel gelabeld als CVE-2019-1255 en CVE-2019-1367.

Microsoft is onlangs begonnen met het oplossen van bugs, waarbij verschillende rare gedragsproblemen en tekortkomingen werden aangepakt die zich ontwikkelden na de beruchte september 2019 Patch Tuesday Cumulative Update. Nu heeft het noodbeveiligingspatches uitgegeven om twee beveiligingsproblemen op te lossen, waarvan er ten minste één aanwezig was in Internet Explorer.

Microsoft herstelt beveiligingslekken CVE-2019-1255 en CVE-2019-1367 in Microsoft Defender en Internet Explorer:

Het beveiligingsprobleem met de tag CVE-2019-1367 werd ontdekt door Clément Lecigne van de Threat Analysis Group van Google. De Zero-Day-exploit is een kwetsbaarheid voor het uitvoeren van externe code in de manier waarop de scriptengine van Microsoft objecten in het geheugen in de webbrowser verwerkt. De uitvoering van de exploit is verrassend eenvoudig. Een slachtoffer hoeft alleen maar een speciaal vervaardigde webpagina met boobytraps te bezoeken die online wordt gehost met behulp van de Internet Explorer-browser. De exploit is een probleem met geheugenbeschadiging waardoor een aanvaller mogelijk een Windows-pc kan kapen. Bovendien maakt de kwetsbaarheid uitvoering op afstand mogelijk, vermeldt het Microsoft-advies:

“Een aanvaller die erin slaagt misbruik te maken van het beveiligingslek, kan dezelfde gebruikersrechten krijgen als de huidige gebruiker. Als de huidige gebruiker is aangemeld met beheerdersrechten, kan een aanvaller die misbruik weet te maken van het beveiligingslek, de controle over een getroffen systeem overnemen. "

De CVE-2019-1367 Zero-Day Exploit is van invloed op Internet Explorer-versies 9, 10, 11. Met andere woorden, de meeste moderne computers met een Windows-besturingssysteem en met Internet Explorer waren kwetsbaar. Hoewel het probleem is verholpen, staan experts erop dat gebruikers een alternatieve, veiligere webbrowser zoals Google Chrome of Mozilla Firefox moeten gebruiken. Er is geen melding gemaakt van de Microsoft Edge-browser, die Internet Explorer opvolgde, en aangezien het gebaseerd is op de Chromium-basis, is het vrij waarschijnlijk dat de moderne webbrowser immuun is voor deze exploit.

Naast het aanpakken van de Zero-Day Exploit in Internet Explorer, heeft Microsoft ook een tweede out-of-band beveiligingsupdate uitgebracht om een Denial-of-Service (DoS) -lek in Microsoft Defender te repareren. De antivirus- en antimalwaresoftware is verreweg de meest gebruikte platform dat vooraf is geïnstalleerd in Windows 10.

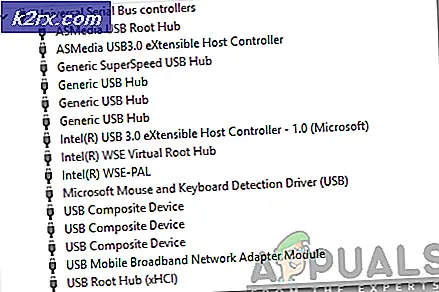

De exploit binnen Microsoft Defender, getagd als CVE-2019-1255, werd ontdekt door Charalampos Billinis van F-Secure en Wenxu Wu van Tencent Security Lab. De fout zit in de manier waarop Microsoft Defender omgaat met bestanden, maar is van invloed op Microsoft Malware Protection Engine-versies tot 1.1.16300.1. Microsoft merkt in het advies op dat een aanvaller misbruik kan maken van dit beveiligingslek "om te voorkomen dat legitieme accounts legitieme systeembinaire bestanden uitvoeren". Om deze fout echter te misbruiken, moet de aanvaller "eerst worden uitgevoerd op het systeem van het slachtoffer".

Microsoft heeft de patch al uitgegeven om het beveiligingsprobleem in Microsoft Defender op te lossen. Aangezien de beveiligingsupdate voor Microsoft Defender automatisch is, zouden de meeste Windows 10-gebruikers de automatische update voor de Microsoft Malware Protection Engine binnenkort moeten ontvangen. De oplossing werkt de Microsoft Malware Protection Engine bij naar versie 1.1.16400.2.

Microsoft heeft binnen Windows 10 Pro en Enterprise een feature aangeboden om updates uit te stellen. Het wordt echter sterk aangemoedigd om deze updates te accepteren en ze te laten installeren. Overigens maken beide beveiligingsupdates deel uit van de noodupdates van Microsoft. Bovendien lost een van hen zelfs een Zero-Day-exploit op die naar verluidt in het wild wordt ingezet.