Nieuw zero-day-kwetsbaarheid in Windows 10 online geplaatst: ontoereikende beveiligingsprotocollen in de taakplanner staan beheerdersrechten toe

Microsoft heeft een dag geleden een belangrijke update voor het Windows 10-besturingssysteem (OS) uitgebracht. Zelfs deze update heeft echter geen patch om te beschermen tegen een interessante, eenvoudige en toch zeer krachtige beveiligingsfout. Het beveiligingslek komt voor in de geavanceerde taakplanner van Windows 10. Wanneer het wordt misbruikt, kan Task Scheduler in wezen volledige beheerdersrechten toekennen aan de exploitant.

Een hacker die de online alias "SandboxEscaper" gebruikt, plaatste de bug. Blijkbaar heeft de exploit ernstige gevolgen voor de veiligheid in Windows 10. Interessant genoeg koos de hacker ervoor om de zero-day exploit op GitHub te plaatsen, een opslagplaats van softwaretools en ontwikkelcode die Microsoft onlangs heeft verworven. De hacker heeft zelfs Proof-of-Concept (PoC) exploitcode vrijgegeven voor de zero-day-kwetsbaarheid die het Windows 10-besturingssysteem aantast.

De exploit valt onder de zero-day-categorie, voornamelijk omdat Microsoft hetzelfde nog moet erkennen. Zodra de Windows 10-maker kennis neemt, moet deze een patch aanbieden die de maas in de Taakplanner kan dichten.

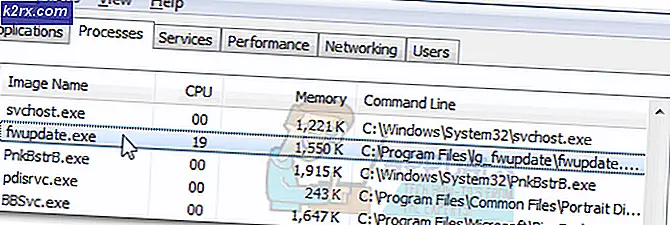

Taakplanner is een van de kerncomponenten van Windows OS dat al bestond vanaf de dagen van Windows 95. Microsoft heeft het hulpprogramma voortdurend verbeterd, waardoor OS-gebruikers in wezen de lancering van programma's of scripts kunnen plannen op een vooraf gedefinieerde tijd of na gespecificeerde tijdsintervallen . De exploit die op GitHub wordt gepost, maakt gebruik van ‘SchRpcRegisterTask’, een methode in Task Scheduler om taken bij de server te registreren.

Om nog onbekende redenen controleert het programma niet zo grondig op toestemmingen als zou moeten. Daarom kan het worden gebruikt om een willekeurige DACL-machtiging (Discretionary Access Control List) in te stellen. Een programma dat met kwaadwillende bedoelingen is geschreven of zelfs een aanvaller met rechten op een lager niveau, kan een verkeerd ingedeeld .job-bestand uitvoeren om ‘SYSTEEM'-rechten te verkrijgen. In wezen is dit een geval van een niet-gesanctioneerd of ongeautoriseerd escalatieprobleem van bevoegdheden waardoor een lokale aanvaller of malware mogelijk code kan verkrijgen en uitvoeren met beheerderssysteembevoegdheden op de beoogde machines. Uiteindelijk zullen dergelijke aanvallen de aanvaller volledige beheerdersrechten verlenen voor de beoogde Windows 10-machine.

Een Twitter-gebruiker beweert de zero-day-exploit te hebben geverifieerd en bevestigd dat het werkt op een Windows 10 x86-systeem dat is gepatcht met de laatste update van mei 2019. Bovendien voegt de gebruiker toe dat de kwetsbaarheid 100 procent van de tijd gemakkelijk kan worden misbruikt.

Als dat nog niet genoeg is, heeft de hacker ook laten doorschemeren dat hij nog vier niet-openbaar gemaakte zero-day-bugs in Windows heeft, waarvan er drie leiden tot escalatie van lokale privileges en de vierde laat aanvallers de sandbox-beveiliging omzeilen. Onnodig toe te voegen, Microsoft moet de exploit nog erkennen en een patch uitgeven. Dit betekent in wezen dat Windows 10-gebruikers moeten wachten op een beveiligingsoplossing voor deze specifieke kwetsbaarheid.