Google Chrome-noodupdate uitgegeven om 'High Severity' Zero-Day Exploit tegen te gaan die actief wordt gebruikt in Operation WizardOpium

Ontwikkelaars van de Google Chrome-webbrowser hebben op Halloween een noodupdate uitgebracht. De update is bedoeld voor alle stabiele versies van de populaire webbrowser op alle platforms, wat een duidelijke indicatie is van de ernst van de update. Blijkbaar is de beveiligingsupdate bedoeld om niet één maar twee beveiligingslekken te verhelpen. Wat meer zorgwekkend is, is dat een van de beveiligingsfouten een zero-day exploit al in het wild.

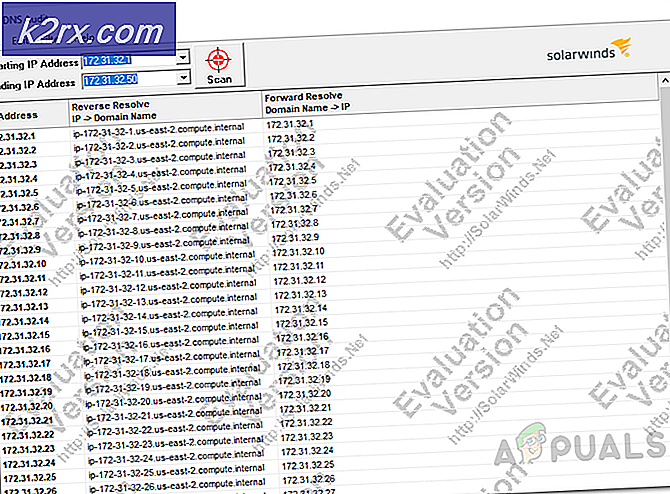

Kaspersky Exploit Prevention, een actieve component voor het detecteren van bedreigingen van Kaspersky-producten, heeft een nieuwe onbekende exploit ontdekt voor de Chrome-browser van Google. Het team rapporteerde hun bevindingen aan het Google Chrome-beveiligingsteam en voegde ook een Proof of Concept (PoC) toe. Na een snelle review was Google er duidelijk van overtuigd dat er inderdaad een actieve 0-Day-kwetsbaarheid bestond in de Google Chrome-webbrowser. Nadat het probleem snel naar de hoogste prioriteit was geëscaleerd, bracht Google een noodupdate uit voor de webbrowser. Het beveiligingsprobleem is getagd als ‘High Severity 0-Day Exploit’ en is van invloed op alle verschillende varianten van de Chrome-browser op alle verschillende besturingssystemen.

Kaspersky detecteert ‘Exploit.Win32.Generic’ 0-daagse kwetsbaarheid die alle Google Chrome-browserversies treft:

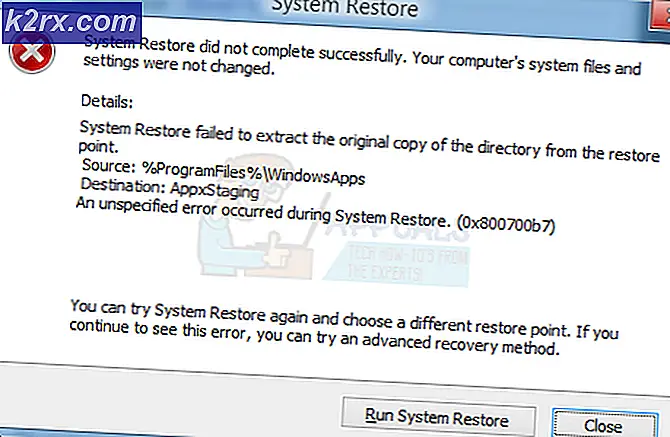

Google bevestigde op Halloween dat de desktop-Chrome-browser met "stabiel kanaal" wordt bijgewerkt naar versie 78.0.3904.87 op de platforms Windows, Mac en Linux. In tegenstelling tot de updates die geleidelijk worden uitgerold, zou de laatste update een nogal versnelde implementatie moeten hebben. Daarom is het van cruciaal belang dat Chrome-browsergebruikers ervoor zorgen dat ze de nieuwste update zonder vertraging installeren. In een nogal cryptisch bericht bracht Google een advies uit waarin stond:

“Toegang tot bugdetails en links kan beperkt worden gehouden totdat een meerderheid van de gebruikers is bijgewerkt met een oplossing. We zullen ook de beperkingen behouden als de bug voorkomt in een bibliotheek van derden waarvan andere projecten op dezelfde manier afhankelijk zijn, maar die nog niet zijn opgelost. "

https://twitter.com/TheHackersNews/status/1190201400279453697

Hoewel Google nogal onsamenhangend is over de beveiligingsproblemen in Chrome, heeft Kaspersky de aanval onofficieel ‘Operation WizardOpium’ genoemd. Technisch gezien is de aanval een Exploit.Win32.Generic. De maker van antivirus-, firewall- en andere netwerkbeveiligingsproducten onderzoekt nog steeds het potentieel van de aanval en de identiteit van de cybercriminelen die mogelijk de aanval hebben uitgevoerd. Het team beweert dat een deel van de code draagt enige gelijkenis met de Lazarus-aanvallen, maar niets wordt vastgesteld.

Volgens Kaspersky lijkt de aanval zoveel mogelijk gegevens te delven door een kwaadaardig profileringsscript te laden. Blijkbaar werd de 0-Day-kwetsbaarheid gebruikt om de kwaadaardige JavaScript-code te injecteren. De aanval is net zo geavanceerd voert een aantal controles uit om ervoor te zorgen dat het systeem kan worden geïnfecteerd of dat het kwetsbaar is. Pas na de kwalificatiecontroles gaat de aanval verder om de werkelijke payload te verkrijgen en deze in te zetten.

Google erkent Chrome Zero-Day Exploit en geeft een noodupdate uit om de dreiging tegen te gaan:

Google heeft opgemerkt dat de exploit momenteel in het wild voorkomt. Het bedrijf voegde eraan toe dat de exploit betrekking heeft op de kwetsbaarheid van CVE-2019-13720. Overigens is er nog een ander beveiligingsprobleem, dat officieel is getagd als CVE-2019-13721. Beide beveiligingslekken zijn 'use-after-free'-kwetsbaarheden, die misbruik maken van geheugenbeschadiging om de rechten op het aangevallen systeem te escaleren. Blijkbaar is de CVE-2019-13720 beveiligingslek wordt in het wild uitgebuit. Het heeft naar verluidt invloed op de audiocomponent van de Chrome-webbrowser.

Google erkent beide beveiligingsrisico's en heeft een noodupdate voor de Chrome-browser uitgegeven, maar de update lijkt momenteel beperkt te zijn tot het stabiele kanaal. De update bevat naar verluidt alleen de patch voor de bugs. Kaspersky is actief bezig met het onderzoeken van het dreigingsrisico, maar het is niet direct duidelijk wie mogelijk misbruik heeft gemaakt van de 0-day-kwetsbaarheid.